linux(iptables + bridge utils) + squid + dansguardian ile mükemmel squid kopru uygulaması yabilindiğini bilmeyen yoktur. Amma ben linux komutları, iptables ve squid ayarları ile uğraşmak istemiyorum, yinede bunları kullanmak istiyorum derseniz en kolay yolu zentyali kullanmaktir. Nasıl mı?

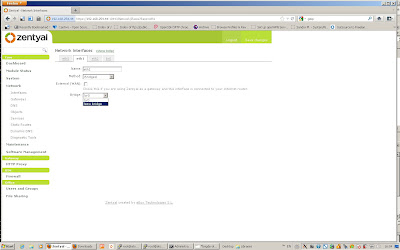

Öncelikle köprü modunda kullanacağımız ağ akrtının üzerine giderek

Core->Network->interfaces,

Method tipini

Bridge

yapıyoruz.

Methot Bridge olunca aşağıda çıkacak kutucukta "New Bridge" seçerek yeni bridge oluşturulur. Şayet önceden oluşturulduysa istenilen bridge ag kartını dahil etmek yeterli. Bundan sonra Soltaraftaki "HTTP Proxy" transparent modunu seçmemiz yeterli.

İsteğimize görede profiller oluşturabiliriz.

Hepsi bu kadar...

Ekran görüntüleride aşağıda;

Unutmamamız gereken nokta bridge olarak ayarlanmış sunucunun internete çıkabiliyor olması gerekli.

27 Şubat 2012 Pazartesi

9 Şubat 2012 Perşembe

zentyal üzerinde nfs servisi

üzerinde zentyal kurulu bir sunucumuzu hem firewall hemde ağ dosya sunucusu olarak kullanmak

istiyorsak, elle ayarlama yapmamız gerekiyor.Çünkü hali hazırda zentyalda nfs servisi mevcut değil.

Yapacağımız işler ne zor, ne kolay.

Sadece dikkatlice dökümanı okumamız yeterli.

Öncelikle zentyal ekranın soltarafında bulunan;

Core->>Network->Services

tıklayarak servislere gidiyoruz.

Burada "Add new" tıklayarak nfs servisimizi ekliyoruz.

Buradaki 660:664 nereden çıktı!!!

~# rpcinfo -p

program vers proto port service

100000 4 tcp 111 portmapper

100000 3 tcp 111 portmapper

100000 2 tcp 111 portmapper

100000 4 udp 111 portmapper

100000 3 udp 111 portmapper

100000 2 udp 111 portmapper

100024 1 udp 35024 status

100024 1 tcp 41949 status

100003 2 tcp 2049 nfs

100003 3 tcp 2049 nfs

100003 4 tcp 2049 nfs

100227 2 tcp 2049

100227 3 tcp 2049

100003 2 udp 2049 nfs

100003 3 udp 2049 nfs

100003 4 udp 2049 nfs

100227 2 udp 2049

100227 3 udp 2049

100021 1 udp 35859 nlockmgr

100021 3 udp 35859 nlockmgr

100021 4 udp 35859 nlockmgr

100021 1 tcp 50585 nlockmgr

100021 3 tcp 50585 nlockmgr

100021 4 tcp 50585 nlockmgr

100005 1 udp 44947 mountd

100005 1 tcp 34568 mountd

100005 2 udp 45681 mountd

100005 2 tcp 34201 mountd

100005 3 udp 56489 mountd

100005 3 tcp 51929 mountd

ile baktığımızda nfs olarak 2049,portmap olarakta 111 nolu portun kullanıldığını görüyüruz.

Bu iki porta izin vermemiz ne yazık ki bizler için yeterli değil.

mountd, nlockmgr, status servislerinide vermemiz lazım.

Ne yazikki bu servisler için tanımlanmış bir port yok ve servisin her başlamasında bu portlar da değişiyor. Bundan dolayı öncelikle bu servislerin portlarını sabitlememiz gerekiyor.

Bu konuda en yararlı döküman(bana göre) .

# cat /etc/modprobe.d/lockmgr.conf

options lockd nlm_udpport=664 nlm_tcpport=664

options nfs callback_tcpport=665

# cat /etc/default/nfs-common

# If you do not set values for the NEED_ options, they will be attempted

# autodetected; this should be sufficient for most people. Valid alternatives

# for the NEED_ options are "yes" and "no".

# Do you want to start the statd daemon? It is not needed for NFSv4.

NEED_STATD=

# Options for rpc.statd.

# Should rpc.statd listen on a specific port? This is especially useful

# when you have a port-based firewall. To use a fixed port, set this

# this variable to a statd argument like: "--port 4000 --outgoing-port 4001".

# For more information, see rpc.statd(8) or http://wiki.debian.org/?SecuringNFS

STATDOPTS="--port 660 --outgoing-port 661"

# cat /etc/default/nfs-kernel-server

# Number of servers to start up

RPCNFSDCOUNT=8

# Runtime priority of server (see nice(1))

RPCNFSDPRIORITY=0

# Options for rpc.mountd.

# If you have a port-based firewall, you might want to set up

# a fixed port here using the --port option. For more information,

# see rpc.mountd(8) or http://wiki.debian.org/?SecuringNFS

# Do you want to start the svcgssd daemon? It is only required for Kerberos

# exports. Valid alternatives are "yes" and "no"; the default is "no".

NEED_SVCGSSD=

# Options for rpc.svcgssd.

RPCSVCGSSDOPTS=

RPCMOUNTDOPTS="--manage-gids -p 662"

# cat /etc/default/quota

# Set to "true" if warnquota should be run in cron.daily

run_warnquota=

# Add options to rpc.rquotad here

RPCRQUOTADOPTS="-p 663"

Bu dosyaları değiştirdikten sonra tüm servisleri yeniden başlatmamız gerekiyor.

artık ihtiyaç duyduğumuz servislerin portları değişmeyecek, bizim belirlediğimiz portlar olacaktır.

# rpcinfo -p

program vers proto port

100000 2 tcp 111 portmapper

100000 2 udp 111 portmapper

100024 1 udp 660 status

100024 1 tcp 660 status

100021 1 udp 664 nlockmgr

100021 3 udp 664 nlockmgr

100021 4 udp 664 nlockmgr

100021 1 tcp 664 nlockmgr

100021 3 tcp 664 nlockmgr

100021 4 tcp 664 nlockmgr

100003 2 udp 2049 nfs

100003 3 udp 2049 nfs

100003 4 udp 2049 nfs

100003 2 tcp 2049 nfs

100003 3 tcp 2049 nfs

100003 4 tcp 2049 nfs

100005 1 udp 662 mountd

100005 1 tcp 662 mountd

100005 2 udp 662 mountd

100005 2 tcp 662 mountd

100005 3 udp 662 mountd

100005 3 tcp 662 mountd

100011 1 udp 663 rquotad

100011 2 udp 663 rquotad

100011 1 tcp 663 rquotad

100011 2 tcp 663 rquotad

Bundan sonra /etc/exports dosyamızı ayarlamamız gerekiyor.

# cat /etc/exports

#

/yedek 192.168.253.54(fsid=1,rw,no_subtree_check,sync,no_root_squash)

/yedek 192.168.253.50(fsid=2,rw,no_subtree_check,sync,no_root_squash)

/yedek 192.168.253.254(fsid=3,rw,no_subtree_check,sync,no_root_squash)

Bu işlemden sonrada

exportfs -r

exportfs -v

ilede kontrol ediyoruz.

root@d525:~# exportfs -v

/yedek 192.168.253.54(rw,wdelay,no_root_squash,no_subtree_check,fsid=1)

/yedek 192.168.253.50(rw,wdelay,no_root_squash,no_subtree_check,fsid=2)

/yedek 192.168.253.254(rw,wdelay,no_root_squash,no_subtree_check,fsid=3)

Artık kullanıcı tarafında yedek dizinini mount edebiliriz.

# mount -v -t nfs 192.168.253.44:/yedek /mnt/nfs

mount.nfs: timeout set for Thu Feb 9 14:28:28 2012

mount.nfs: trying text-based options 'vers=4,addr=192.168.253.44,clientaddr=192.168.253.254'

mount.nfs: mount(2): No such file or directory

mount.nfs: trying text-based options 'addr=192.168.253.44'

mount.nfs: prog 100003, trying vers=3, prot=6

mount.nfs: trying 192.168.253.44 prog 100003 vers 3 prot TCP port 2049

mount.nfs: prog 100005, trying vers=3, prot=17

mount.nfs: trying 192.168.253.44 prog 100005 vers 3 prot UDP port 662

192.168.253.44:/yedek on /mnt/nfs type nfs (rw)

nfs version 3 ile nfs kullanmaya başladık.

istiyorsak, elle ayarlama yapmamız gerekiyor.Çünkü hali hazırda zentyalda nfs servisi mevcut değil.

Yapacağımız işler ne zor, ne kolay.

Sadece dikkatlice dökümanı okumamız yeterli.

Öncelikle zentyal ekranın soltarafında bulunan;

Core->>Network->Services

tıklayarak servislere gidiyoruz.

Burada "Add new" tıklayarak nfs servisimizi ekliyoruz.

Buradaki 660:664 nereden çıktı!!!

~# rpcinfo -p

program vers proto port service

100000 4 tcp 111 portmapper

100000 3 tcp 111 portmapper

100000 2 tcp 111 portmapper

100000 4 udp 111 portmapper

100000 3 udp 111 portmapper

100000 2 udp 111 portmapper

100024 1 udp 35024 status

100024 1 tcp 41949 status

100003 2 tcp 2049 nfs

100003 3 tcp 2049 nfs

100003 4 tcp 2049 nfs

100227 2 tcp 2049

100227 3 tcp 2049

100003 2 udp 2049 nfs

100003 3 udp 2049 nfs

100003 4 udp 2049 nfs

100227 2 udp 2049

100227 3 udp 2049

100021 1 udp 35859 nlockmgr

100021 3 udp 35859 nlockmgr

100021 4 udp 35859 nlockmgr

100021 1 tcp 50585 nlockmgr

100021 3 tcp 50585 nlockmgr

100021 4 tcp 50585 nlockmgr

100005 1 udp 44947 mountd

100005 1 tcp 34568 mountd

100005 2 udp 45681 mountd

100005 2 tcp 34201 mountd

100005 3 udp 56489 mountd

100005 3 tcp 51929 mountd

ile baktığımızda nfs olarak 2049,portmap olarakta 111 nolu portun kullanıldığını görüyüruz.

Bu iki porta izin vermemiz ne yazık ki bizler için yeterli değil.

mountd, nlockmgr, status servislerinide vermemiz lazım.

Ne yazikki bu servisler için tanımlanmış bir port yok ve servisin her başlamasında bu portlar da değişiyor. Bundan dolayı öncelikle bu servislerin portlarını sabitlememiz gerekiyor.

Bu konuda en yararlı döküman(bana göre) .

# cat /etc/modprobe.d/lockmgr.conf

options lockd nlm_udpport=664 nlm_tcpport=664

options nfs callback_tcpport=665

# cat /etc/default/nfs-common

# If you do not set values for the NEED_ options, they will be attempted

# autodetected; this should be sufficient for most people. Valid alternatives

# for the NEED_ options are "yes" and "no".

# Do you want to start the statd daemon? It is not needed for NFSv4.

NEED_STATD=

# Options for rpc.statd.

# Should rpc.statd listen on a specific port? This is especially useful

# when you have a port-based firewall. To use a fixed port, set this

# this variable to a statd argument like: "--port 4000 --outgoing-port 4001".

# For more information, see rpc.statd(8) or http://wiki.debian.org/?SecuringNFS

STATDOPTS="--port 660 --outgoing-port 661"

# cat /etc/default/nfs-kernel-server

# Number of servers to start up

RPCNFSDCOUNT=8

# Runtime priority of server (see nice(1))

RPCNFSDPRIORITY=0

# Options for rpc.mountd.

# If you have a port-based firewall, you might want to set up

# a fixed port here using the --port option. For more information,

# see rpc.mountd(8) or http://wiki.debian.org/?SecuringNFS

# Do you want to start the svcgssd daemon? It is only required for Kerberos

# exports. Valid alternatives are "yes" and "no"; the default is "no".

NEED_SVCGSSD=

# Options for rpc.svcgssd.

RPCSVCGSSDOPTS=

RPCMOUNTDOPTS="--manage-gids -p 662"

# cat /etc/default/quota

# Set to "true" if warnquota should be run in cron.daily

run_warnquota=

# Add options to rpc.rquotad here

RPCRQUOTADOPTS="-p 663"

Bu dosyaları değiştirdikten sonra tüm servisleri yeniden başlatmamız gerekiyor.

artık ihtiyaç duyduğumuz servislerin portları değişmeyecek, bizim belirlediğimiz portlar olacaktır.

# rpcinfo -p

program vers proto port

100000 2 tcp 111 portmapper

100000 2 udp 111 portmapper

100024 1 udp 660 status

100024 1 tcp 660 status

100021 1 udp 664 nlockmgr

100021 3 udp 664 nlockmgr

100021 4 udp 664 nlockmgr

100021 1 tcp 664 nlockmgr

100021 3 tcp 664 nlockmgr

100021 4 tcp 664 nlockmgr

100003 2 udp 2049 nfs

100003 3 udp 2049 nfs

100003 4 udp 2049 nfs

100003 2 tcp 2049 nfs

100003 3 tcp 2049 nfs

100003 4 tcp 2049 nfs

100005 1 udp 662 mountd

100005 1 tcp 662 mountd

100005 2 udp 662 mountd

100005 2 tcp 662 mountd

100005 3 udp 662 mountd

100005 3 tcp 662 mountd

100011 1 udp 663 rquotad

100011 2 udp 663 rquotad

100011 1 tcp 663 rquotad

100011 2 tcp 663 rquotad

Bundan sonra /etc/exports dosyamızı ayarlamamız gerekiyor.

# cat /etc/exports

#

/yedek 192.168.253.54(fsid=1,rw,no_subtree_check,sync,no_root_squash)

/yedek 192.168.253.50(fsid=2,rw,no_subtree_check,sync,no_root_squash)

/yedek 192.168.253.254(fsid=3,rw,no_subtree_check,sync,no_root_squash)

Bu işlemden sonrada

exportfs -r

exportfs -v

ilede kontrol ediyoruz.

root@d525:~# exportfs -v

/yedek 192.168.253.54(rw,wdelay,no_root_squash,no_subtree_check,fsid=1)

/yedek 192.168.253.50(rw,wdelay,no_root_squash,no_subtree_check,fsid=2)

/yedek 192.168.253.254(rw,wdelay,no_root_squash,no_subtree_check,fsid=3)

Artık kullanıcı tarafında yedek dizinini mount edebiliriz.

# mount -v -t nfs 192.168.253.44:/yedek /mnt/nfs

mount.nfs: timeout set for Thu Feb 9 14:28:28 2012

mount.nfs: trying text-based options 'vers=4,addr=192.168.253.44,clientaddr=192.168.253.254'

mount.nfs: mount(2): No such file or directory

mount.nfs: trying text-based options 'addr=192.168.253.44'

mount.nfs: prog 100003, trying vers=3, prot=6

mount.nfs: trying 192.168.253.44 prog 100003 vers 3 prot TCP port 2049

mount.nfs: prog 100005, trying vers=3, prot=17

mount.nfs: trying 192.168.253.44 prog 100005 vers 3 prot UDP port 662

192.168.253.44:/yedek on /mnt/nfs type nfs (rw)

nfs version 3 ile nfs kullanmaya başladık.

4 Şubat 2012 Cumartesi

fstab - bir dizini, başka bir dizine bağlamak

Mevcut bir dizini sistem içinde başka bir yerde başka bir adla, içeriği tamamen aynı olacak şekilde bağlamak istiyorsak(sembolink link değil) bind seçeneğinden faydalanabiliriz.

Bunun için fstab içerisine

kaynak_dizin hedef_dizin none bind

satırını ilave etmemiz yeterli.

Örnek;

/home/rx/NetBeansProjects/openvpnas/config /home/rx/NetBeansProjects/openvpnas/report/config none bind

Bunun için fstab içerisine

kaynak_dizin hedef_dizin none bind

satırını ilave etmemiz yeterli.

Örnek;

/home/rx/NetBeansProjects/openvpnas/config /home/rx/NetBeansProjects/openvpnas/report/config none bind

Gerçek hayatta proxy görevi için hangi programı kullanıyoruz?

Merhaba,

proxy sunucu olarak hangi programı kullanıyoruz?

gwan

http://www.gwan.ch

squid

http://www.squid-cache.org

varnish

https://www.varnish-cache.org/releases/varnish-cache-3.0.2

traffic server

http://trafficserver.apache.org

nginx

http://nginx.org/

apache

http://httpd.apache.org/

proxy sunucu olarak hangi programı kullanıyoruz?

gwan

http://www.gwan.ch

squid

http://www.squid-cache.org

varnish

https://www.varnish-cache.org/releases/varnish-cache-3.0.2

traffic server

http://trafficserver.apache.org

nginx

http://nginx.org/

apache

http://httpd.apache.org/

Kaydol:

Kayıtlar (Atom)

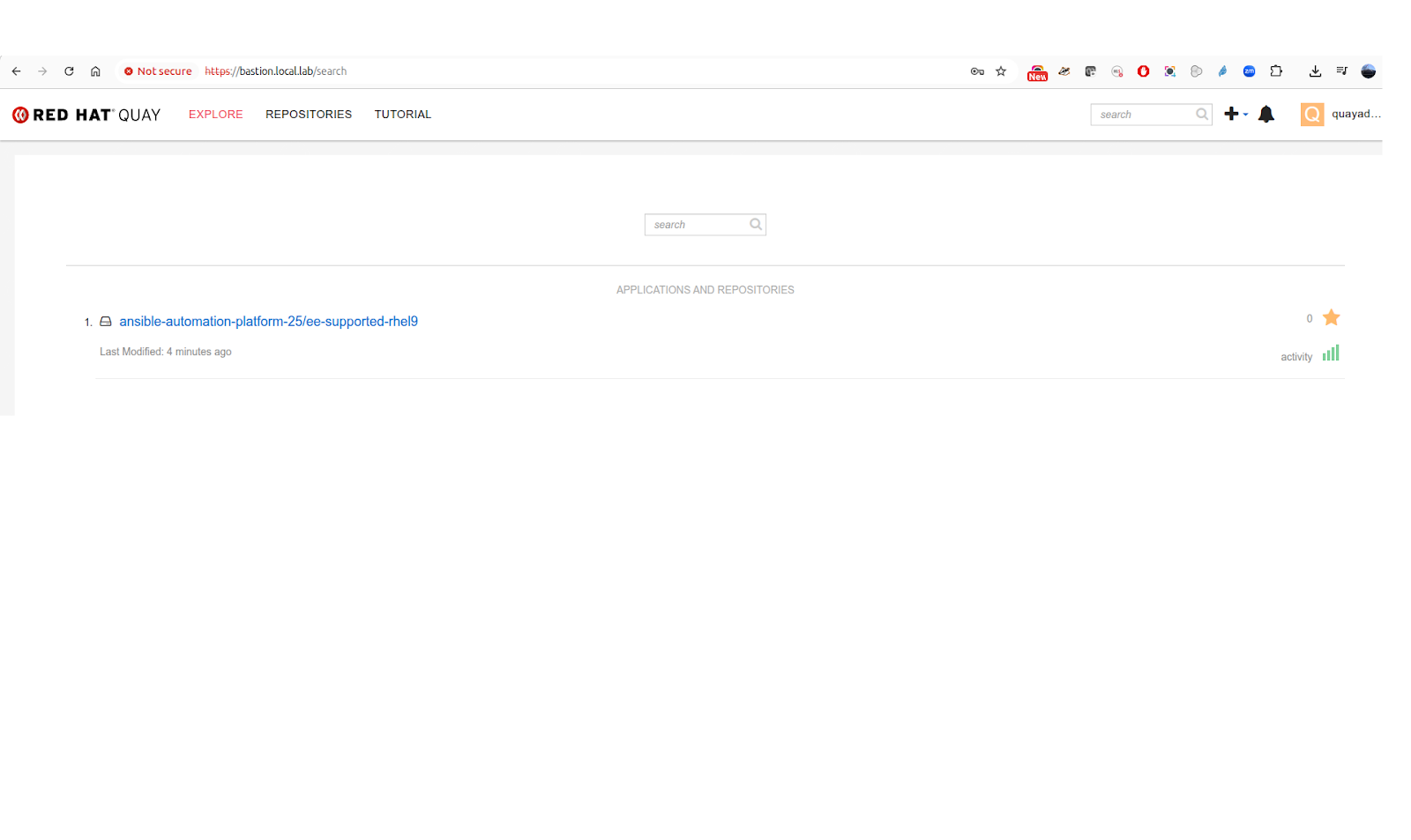

ansible ile yerel quay sunucusu üzerinden execution environment kullanımı

Yerel quay veya registry sunucularımızdaki ee leri ansible ile kullanabiliyoruz. Bunun için kendi yaptığımız ee leri veya hazır ee leri yük...

-

Bu gün ttnetin hediyesi olan tilgin yönlendiriciyle biraz oynayayım dedim Matkap, ve rg316-rp-sma kablo alıp cihazın kapağını tekrar açtım. ...

-

Bu hafta bir kaç gün iett otobüsleriyle istanbul içinde bir yerden bir başka yere gideyim dedim. Otobüslerde klima çalışmaz, pencereler açıl...

-

RHEL tabanlı her hangi bir sistemde felaket durumunda kurtarma modunda açtığımızda chroot yapmadan önce aşağıdaki bağlantı işlemlerini yapma...